- Cloud

- Networks

- Linux

- Innovation

•

•

•

Internet táctil: El papel de la QoS en sistemas de teleoperación

El sentido del tacto se percibe actualmente como la modalidad que complementará la audición y la visión, convirtiéndose en una tercera vía de transmisión de datos a través de Internet en una variedad de aplicaciones hápticas del futuro.

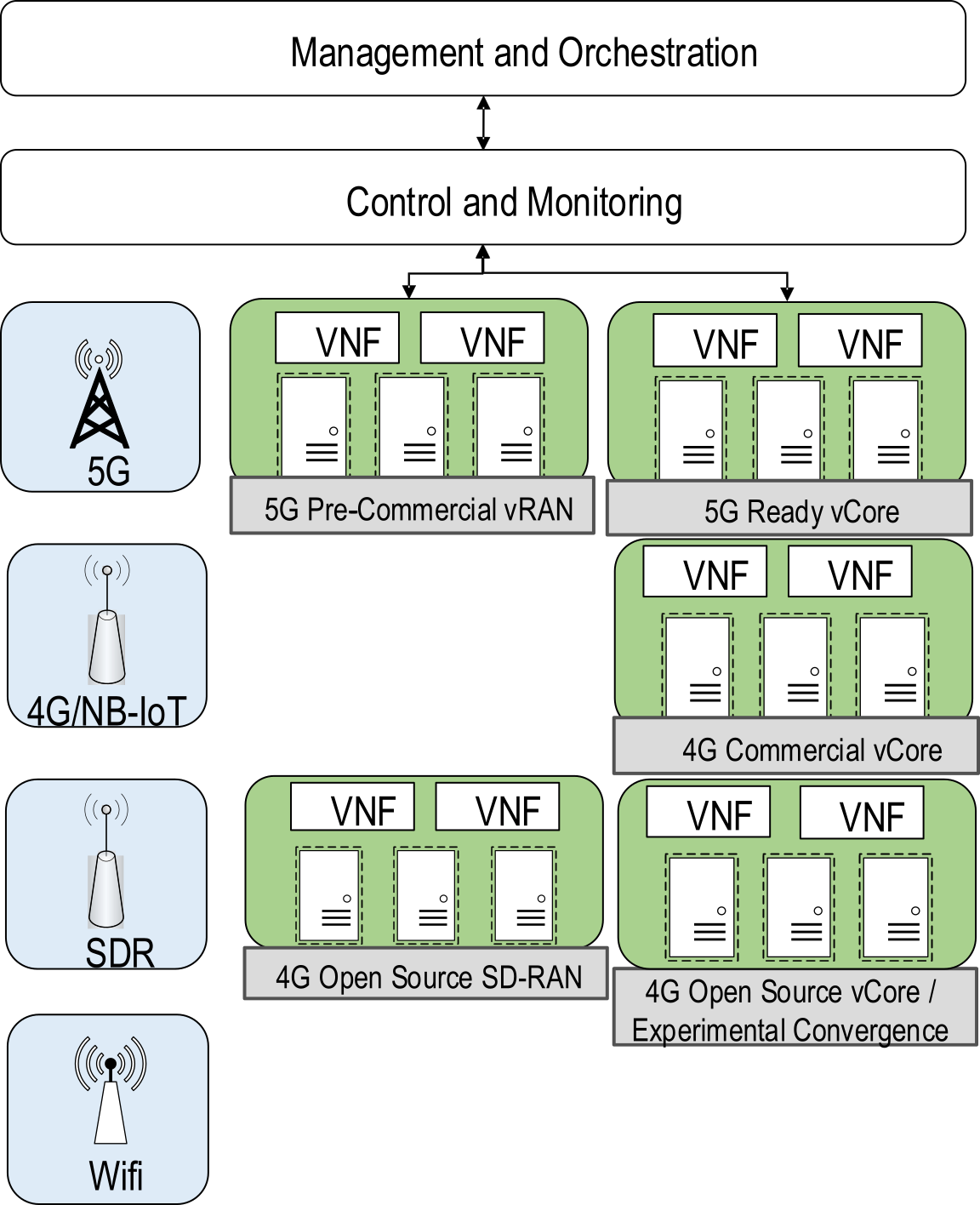

La computación en nube se une a la 5G

Hoy en día, muchos componentes 5G pueden virtualizarse y ejecutarse en entornos de nube. En las redes núcleo y de acceso radioeléctrico en 5G, el hardware y el software se están claramente separandos [1]. Esto significa que las funciones de software 5G se virtualizan y se entregan sobre hardware de propósito general, donde se ejecutan como máquinas virtuales o contenedores en entornos de nube privada o pública.

Qué es un Light Virtual Access Point (LVAP)?

Las redes inalámbricas se utilizan ampliamente en zonas como centros de negocios, aeropuertos, campus universitarios o incluso en muchas zonas urbanas. Los puntos de Light Virtual Access Point (LVAP) son una solución para coordinar los puntos de acceso Wi-Fi.

Arquitectura general para Software Defined Networking (SDN)

La terminología y arquitectura de capas para los sistemas SDN ha sido definida por el Software-Defined Networking Research Group (SDNRG) del Internet Research Task Force (IRTF) en [1]. Aunque no tiene como objetivo estandarizar ninguna capa o interfaz, proporciona una referencia de los enfoques que se pueden seguir al definir arquitecturas SDN.

Cómo configurar un clúster de Kubernetes

Un tutorial para configurar un clúster kubernetes. Al final de este tutorial, se tendrá un clúster kubernetes que consta de un máster Kubernetes y dos nodos Kubernetes.

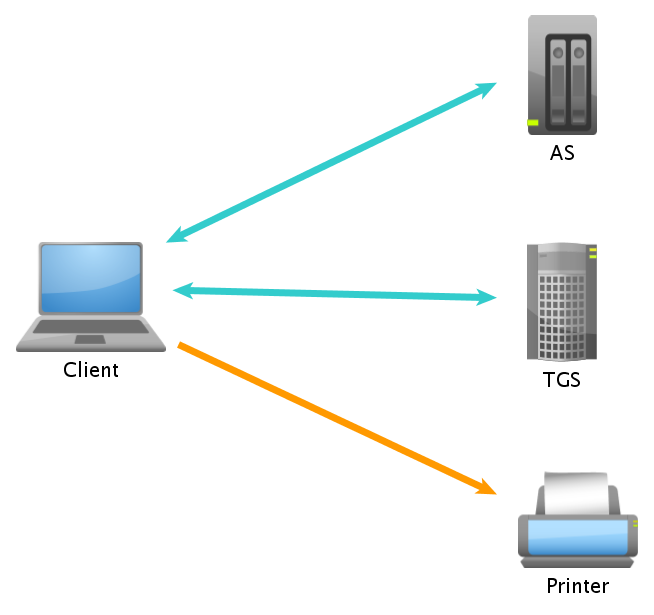

El funcionamiento del protocolo Kerberos

El protocolo de autenticación Kerberos permite a una serie de ordenadores demostrar su identidad entre ellos de una manera segura en una red insegura. El funcionamiento de dicho protocolo está basado en el protocolo Needham-Schroeder, el cual define un 'tercero de confianza.

¿Cómo modificar ficheros con SED?

Sed es un editor de flujo que se utiliza para realizar transformaciones básicas de texto en un flujo de entrada (un fichero o la entrada de una tubería) o filtrar cadenas de caracteres. Permite modificar el contenido de diferentes líneas de un fichero basándose en una serie de parámetros.

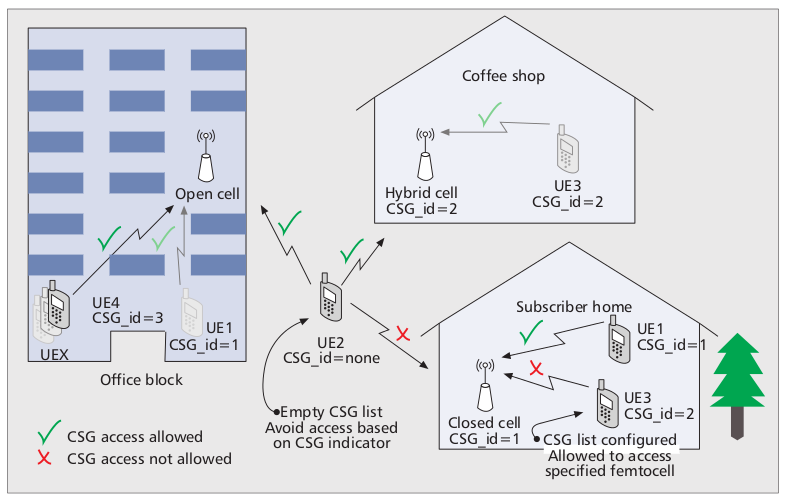

Los métodos de acceso a las femtoceldas

Las femtoceldas pueden operar básicamente de tres modos diferentes acceso abierto, acceso cerrado y una combinación de los anteriores denominado acceso híbrido, a continuación se explican cada uno de los modelos de acceso

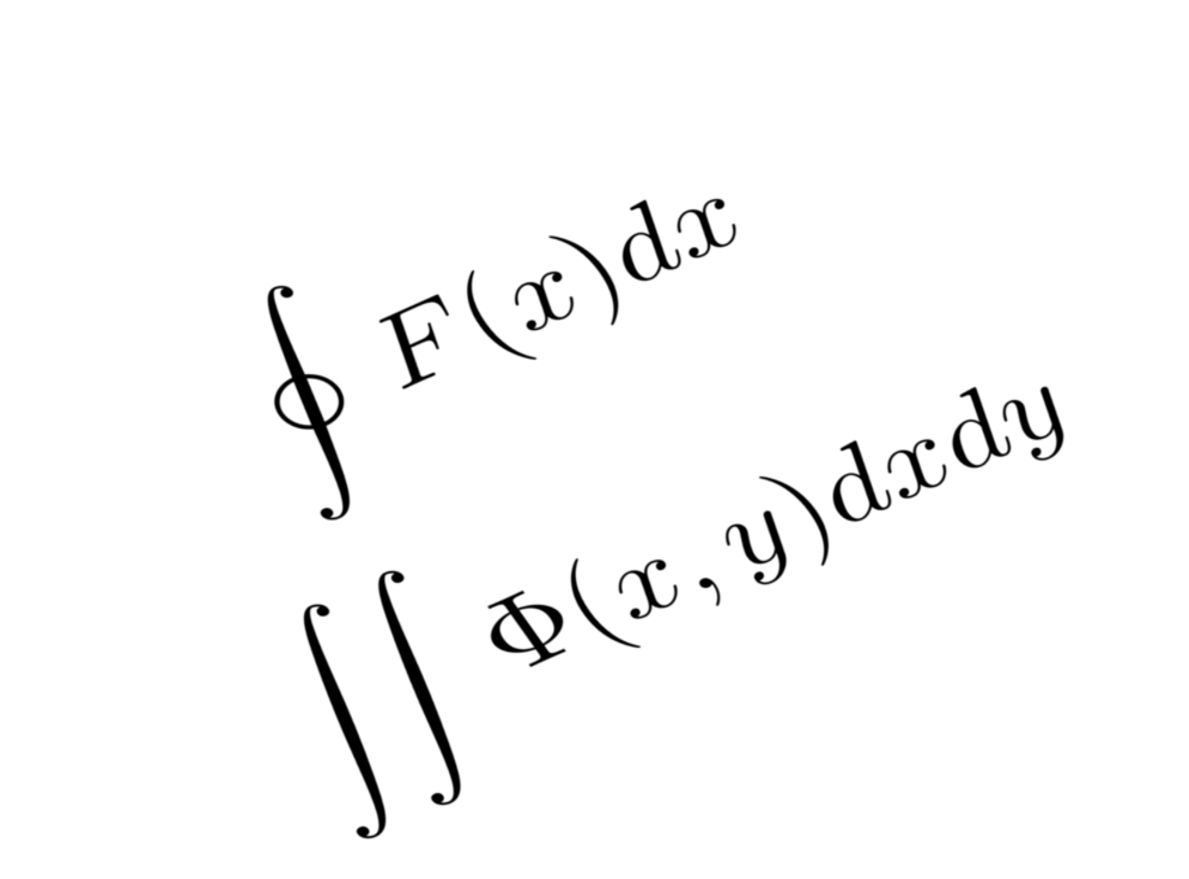

¿Qué es LaTeX?

Latex es un lenguaje de edición de documentos de alta calidad, especialmente orientado a la composición de libros, documentos científicos y técnicos que incluyen fórmulas o imágenes de alta calidad. Está compuesto por un conjunto de macros Tex (un lenguaje de bajo nivel) y se ha convertido casi en un estándar para publicaciones científicas en áreas como la matemática, física e ingeniería ya que se puede tener un control más fino sobre cualquier aspecto tipográfico del documento.

AES otros ataques

Es claro que hasta este momento, ninguno de los ataques realizado a full-AES ha tenido éxito, los ataques usualmente se concentran en la reducción de rondas. Muchos autores afirman que ninguno de los siguientes tipos de ataques, han podido ser más efectivos que una búsqueda exhaustiva de clave.