- Cloud

- Networks

- Linux

- Innovation

•

•

•

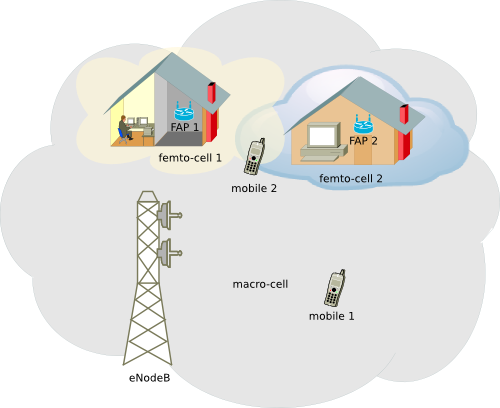

Femtoceldas otros desafíos en la gestión de la QoS

La transmisión de un paquete de información por una red IP es susceptible a retardos, de este modo las femto-celdas podrían experimentarán problemas para obtener una base de tiempo que sea inmune al jitter. Los operadores deberían de garantizar el concepto de QoS en femto-celdas, los parámetros establecidos en estos escenarios debe ser comparables a los ofrecidos por las macro-celdas.

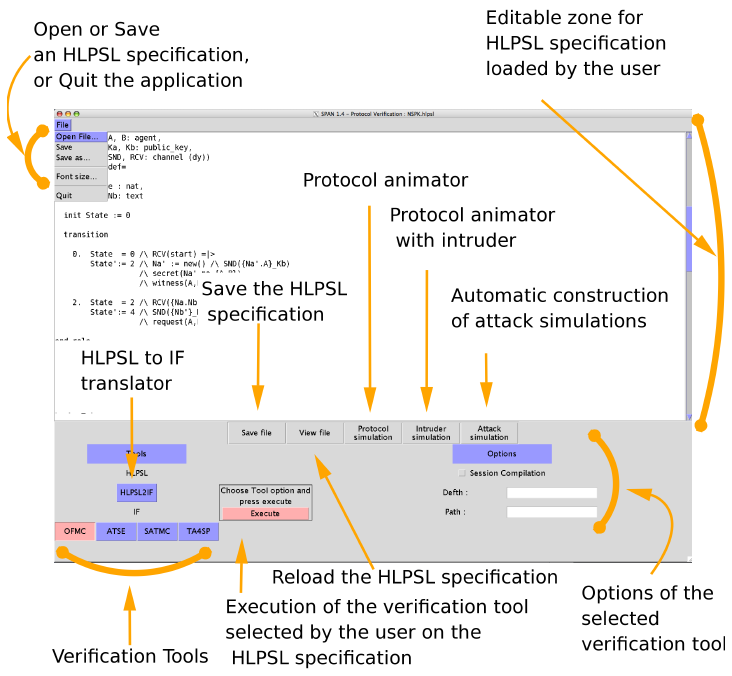

¿Cómo instalar SPAN?

La instalación es muy sencilla, para usuarios de Linux y Mac solo es necesario tener instalado Tcl/Tk 8.5, luego descargar el programa SPAN aqui y descomprimir. Por último, definir dos variables de entorno SPAN y AVISPA_PACKAGE.

Femto celdas desafíos en la gestión de interferencias

En este contexto, los operadores han impulsado la implementación de femto-celdas para disminuir la distancia con el UE y poder mantener una buena calidad de la señal. Sin embargo, las femto-celdas deben operar en la banda de frecuencias designadas para dicha comunicación y coincidir con las frecuencias asignadas al operador.

Aplicaciones para la elaboración de documentos científicos, procesamiento de datos y simulación

Aplicaciones que facilitan el procesamiento de los datos obtenidos como resultado de una investigación, ya sean matemáticos o de red. A continuación, se describe una lista de las aplicaciones más útiles para el procesamiento de datos derivados de la investigación, documentos, imágenes y otras relacionadas a la administración del sistema.

¿Cómo administrar grupos, usuarios y permisos?

Los sistemas basados en Unix organizan todo esto por usuarios y grupos, donde cada usuario debe identificarse con un nombre de usuario y una contraseña. Durante el proceso de login, la contraseña introducida por cada usuario, es encriptada y comparada con las contraseñas encriptadas que han sido previamente almacenadas en el sistema.

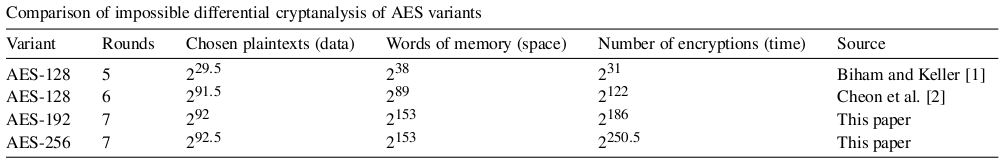

Ataque contra AES Omisión de MixColumns

Un estudio reciente realizado por Orr Dunkelman y Nathan Keller, muestra que si se ve comprometida la seguridad por la omisión de dicha transformación. Los resultados obtenidos reflejan que en el caso del análisis omitiendo MixColumns se reduce la complejidad del algoritmo por un factor de 2^16.

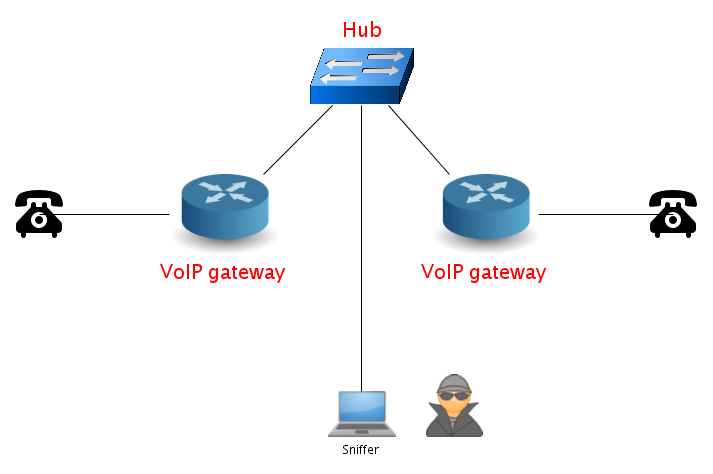

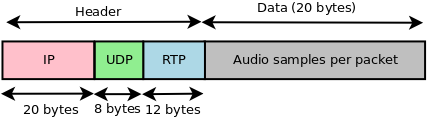

¿Cómo obtener un modelo de tráfico para VoIP?

En este artículo se describe como obtener un modelo de tráfico para voip, el cual es bastante sencillo de interpretar y facilitará algunas de las cosas que se deben hacer.

¿Qué es VoIP?

VoIP se refiere a la tecnología necesaria para la comunicación de voz a través de IP, mientras que, ToIP es un servicio telefónico para los usuarios que utiliza VoIP como tecnología para dar dicho servicio. VoIP permite la transmisión de voz por medio de una red IP, incluyendo aquellas conectadas a Internet, consiste en la digitalización de la señales de voz por medio de un codec

Ataque criptográfico contra AES Impossible Differential Attack

Hace algún tiempo leí un artículo interesante de un “ataque exitoso” contra AES, el famoso algoritmo de criptografía simétrica. Raphael C.-W. Phan presentó un “impossible differential attack” a 7 rondas para AES-192 y AES-256. Algunos se preguntarán que tipo de ataque es este?, pues bien, es un criptoanálisis que se aprovecha de las diferencias que son imposible de darse, de un bloque de datos a través del cifrado, con la finalidad de descubrir la clave. Sin entrar en muchos detalles del método utilizado, a continuación comento algunos de los resultados más importantes de dicho estudio.

¿Cómo instalar, actualizar y otras cosas con gestores de paquetes en Linux?

Los gestores de paquetes son herramientas que automatizan el proceso de instalación, actualización, desintalación o configuración del software en Linux.